Enisa: come cambia la cybersecurity UE

Il Threat Landscape 2025 approfondisce tecniche, strumenti e modelli di attacco usati negli incidenti cyber registrati in Europa tra luglio 2024 e giugno di quest'anno

Un'analisi di quasi cinquemila incidenti cyber (4.875, per la precisione) che sono stati registrati nelle nazioni UE tra luglio 2024 e giugno di quest'anno, per capire come varie classi di threat actor si sono organizzate per attaccare le infrastrutture digitali europee. Questo è il succo del rapporto Threat Landscape 2025 compilato da Enisa, l'agenzia europea per la cybersecurity: un approfondimento su tecniche, strumenti e modelli di attacco, come anche sulle vulnerabilità più gettonate dagli attori ostili nel corso di un anno certamente intenso lato sicurezza IT.

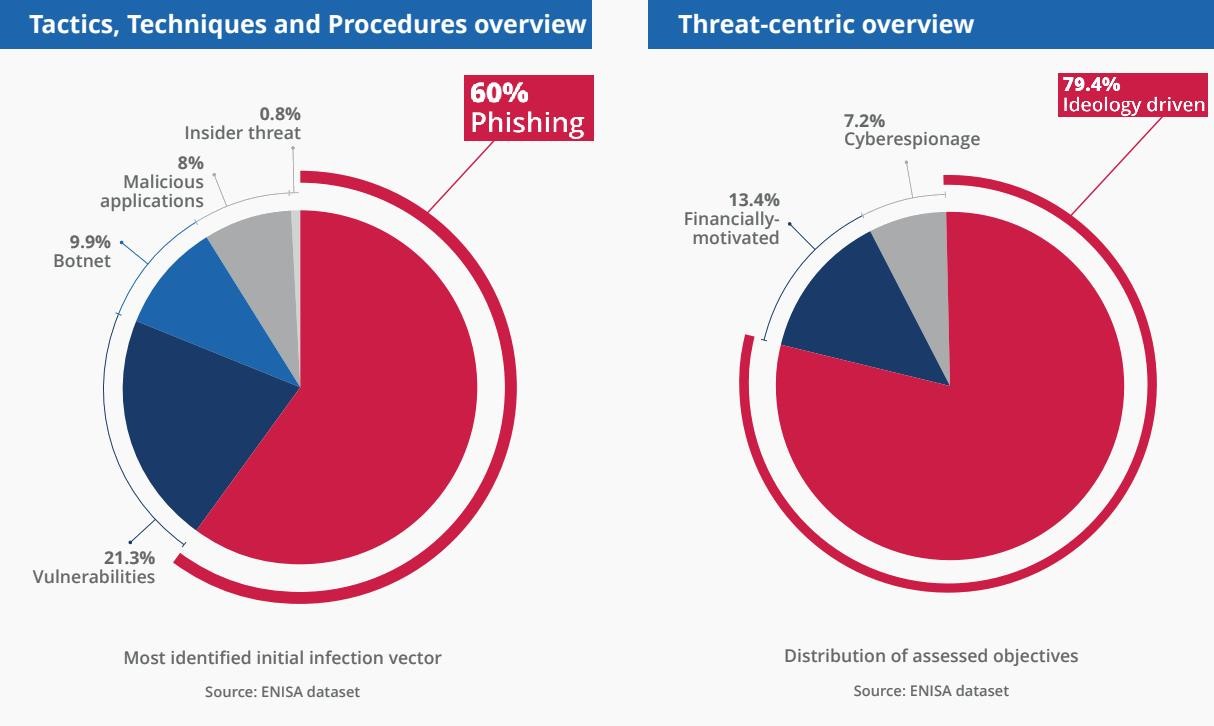

L'analisi portata avanti da Enisa trae innanzitutto una importante conclusione che mostra quanto la cybersecurity oggi sia legata alla geopolitica: a giudicare dagli obiettivi scelti, la grande maggioranza degli incidenti registrati - quasi l'80% - ha motivazioni ideologiche e collegate all'hacktivismo. La conseguenza è che il tipo di attacco più diffuso nel periodo considerato da Enisa è quello classico dell'hacktivismo: un attacco DDoS a bassa intensità e basso impatto che prende di mira organizzazioni governative. Solo il 2% di questi attacchi ha effettivamente portato alla interruzione di qualche servizio digitale.

Una quota minore degli attacchi DDoS registrati va comunque attribuita al cybercrime, quindi ad attacchi che partono da motivazioni economiche. Il cybercrime sembra però più propenso ad usare attacchi a maggiore intensità. A partire dal classico ransomware, che resta la forma di attacco più pericolosa a causa del suo impatto decisamente distruttivo. I ransomware Akira e SafePay sono stati tra i più diffusi negli incidenti analizzati da Enisa.

I cyber criminali sono comunque sempre attenti a sfruttare con efficacia tutte le forme di intrusione e di attacco che si presentano, quindi i loro profili di comportamento sono sempre dinamici. Il report Enisa sottolinea ad esempio che i criminali informatici hanno intensificato i loro sforzi nello sfruttare tutti i punti deboli nelle supply chain digitali che collegano aziende ed organizzazioni, in modo da ottenere sempre il massimo impatto nei loro attacchi. Non a caso Juhan Lepassaar, Executive Director di Enisa, ha sottolineato che "I sistemi e i servizi su cui facciamo affidamento nella nostra vita quotidiana sono interconnessi, quindi colpire un'estremità della supply chain digitale può avere un effetto a catena su tutto il resto".

Nello scenario degli attacchi registrati in Europa da Enisa giocano un ruolo importante, prevedibilmente, anche i threat actor state-sponsored o comunque allineati agli interessi degli Stati-nazione ostili. Questo tipo di attori nello scorso anno hanno intensificato i loro attacchi, organizzando soprattutto azioni di spionaggio contro enti governativi e campagne di disinformazione nei confronti dei cittadini europei.

Anche in questo caso, peraltro, Enisa sottolinea che lo scenario è sempre in evoluzione. Spicca ad esempio la convergenza delle strategie e delle tattiche, tecniche e procedure (TTP) usate dagli attori state-sponsored con quelle degli hacktivisti. Un fenomeno che ha preso il nome di "faketivism", in cui le intrusioni da parte di attori state-sponsored o state-aligned assumono, per modalità e bersagli, caratteristiche tipiche dell'hacktivismo. Una convergenza simile di strategie e tattiche vede inoltre gli attori ostili "statali" usare i medesimi strumenti del cybercrime.

Le dinamiche degli attacchi

Dal punto di vista più "operativo", Enisa segnala che, il phishing (compresi vishing, malspam e malvertising) resta il vettore principale di attacco, con circa il 60% dei casi osservati. Ad avviare campagne di phishing oggi possono essere attaccanti con qualsiasi livello di esperienza tecnica, grazie alla disponibilità crescente di strumenti che ne facilitano la diffusione, come il Phishing-as-a-Service (PhaaS). Dopo il phishing, il vettore di attacco più rilevante è lo sfruttamento delle vulnerabilità (21% di casi registrati). È interessante notare che la vulnerability exploitation viene di norma (nel 68% degli incidenti analizzati) usata come vettore iniziale che porta subito dopo all'installazione di malware nei sistemi colpiti.

Il periodo esaminato da Enisa si è caratterizzato per la "consacrazione" dell'Intelligenza Artificiale come strumento per ottimizzare gli attacchi. In particolare, i modelli linguistici di grandi dimensioni (LLM) vengono utilizzati dai threat actor per migliorare il phishing e automatizzare le attività di ingegneria sociale. All'inizio del 2025, le campagne di phishing supportate dall'AI rappresentavano oltre l'80% delle attività di ingegneria sociale osservate in tutto il mondo.

Enisa ha anche analizzato quali specifici ambiti di mercato sono più oggetto di attacchi cyber, una valutazione che serve anche ad evidenziare i punti strutturali critici delle infrastrutture UE. In cima alla lista dei settori presi di mira c'è la Pubblica Amministrazione, con il 38% degli attacchi registrati. Come accennato, gli enti governativi UE sono colpiti da azioni di hacktivismo e da intrusioni da parte di gruppi state-sponsored che conducono campagne di spionaggio informatico.

Al secondo posto si trova il settore dei trasporti, con il 7,5% degli incidenti cyber registrati. La maggior parte di questi casi riguarda il trasporto aereo e la logistica, con una marcata attenzione dei gruppi state-sponsored verso il trasporto marittimo. Al terzo posto tra i settori più colpiti c'è quello delle infrastrutture e dei servizi digitali (4,8%), in cui i bersagli più appetibili sono i Digital Services Provider: non solo sono un boccone ghiotto di per sé, sono anche il punto di partenza per attacchi complessi che sfruttano l'interconnessione tra applicazioni e servizi digitali.

La top 5 degli ambiti con il maggior numero di incidenti cyber è completata dagli ambiti Finance (4,5% del totale) e Manufacturing (2,9%). Secondo Enisa, la stretta corrispondenza tra i settori con la quota più elevata di attacchi e quelli contemplati dalla direttiva NIS2 sottolinea l'importanza della direttiva stessa. Il 53,7% del numero totale di incidenti analizzati riguarda entità che sono "essenziali" secondo la NIS2.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

f.p.

f.p.