CrowdStrike: le imprese alla difesa del cloud

Il CrowdStrike Global Threat Report 2024 mette in evidenza la maggiore efficacia dei threat actor nell'attaccare il cuore cloud delle imprese

Nei report periodici dei vendor della cybersecurity si cercano principalmente due cose: le nuove dinamiche della sicurezza, per capire quali novità hanno in serbo i criminali informatici e i threat actor, e le conferme di dinamiche precedenti, per evidenziare cosa resta più o meno uguale di anno in anno. Purtroppo spesso ci sono più le seconde che le prime, segno che alcune dinamiche di attacco si confermano nel tempo efficaci e chi difende i sistemi IT fa fatica a limitarle.

Nel Global Threat Report 2024 di CrowdStrike un primo elemento di spicco è proprio una dinamica che abbiamo già visto e che non pare migliorare: il tempo necessario per violare una infrastruttura IT e mettervi stabilmente piede continua a diminuire, anche perché gli attaccanti più capaci stanno adottando tecniche di intrusione "interattiva", in cui cioè non usano tool e procedure automatiche ma si dedicano personalmente - e creativamente - a penetrare i sistemi-bersaglio.

Le intrusioni interattive sono aumentate in numero del 73% tra il 2023 e il 2022, spiega CrowdStrike, e questo rende gli attacchi genericamente più efficaci. Come conseguenza, il tempo che intercorre tra il primo accesso al sistema da violare, la violazione effettiva e lo spostamento laterale verso altri sistemi vulnerabili della rete si abbrevia: era mediamente di 84 minuti nel 2022, è sceso a 62 l'anno scorso.

Luca Nilo Livrieri, Director, Sales Engineering Southern Europe di CrowdStrike

Luca Nilo Livrieri, Director, Sales Engineering Southern Europe di CrowdStrike

Il fatto che gli attaccanti siano sempre più rapidi nel "bucare" le infrastrutture IT non è semplicemente una rilevazione statistica - spiega Luca Nilo Livrieri, Director, Sales Engineering Southern Europe di CrowdStrike - ma è un elemento che va interpretato e considerato nel tempo, come sintomo tanto della capacità degli attori ostili quanto dell'efficacia delle forme di difesa adottate dalle imprese. Ed è una considerazione che sottende poi le varie forme specifiche di attacco oggi più popolari: verso le identità, il cloud, le supply chain.

CrowdStrike in questo senso conferma che le identità digitali sono nel mirino dei threat actor, alla ricerca oggi non solo delle classiche crdenziali di account validi ma anche di altri elementi digitali che rappresentano forme diverse di "identità": chiavi per accedere ad API, cookie e token di sessioni di autenticazione, password OTP, ticket Kerberos.

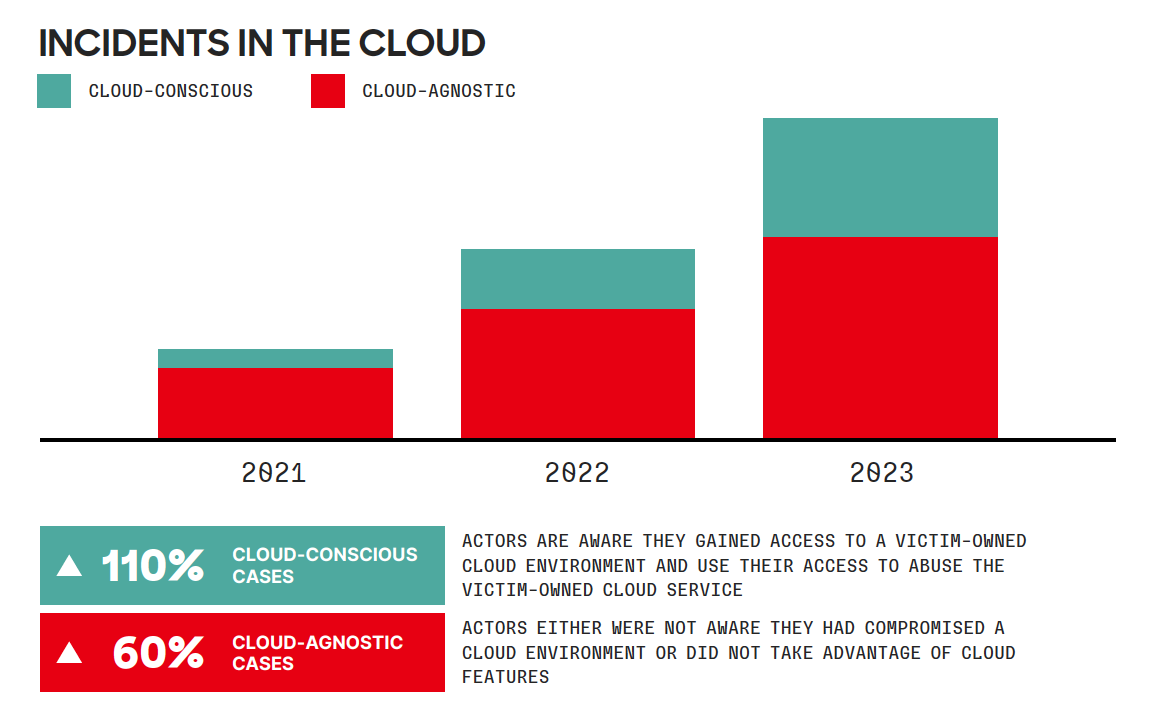

Questa dinamica si collega anche con quella che riguarda gli attacchi alle infrastrutture cloud, che sono decisamente in crescita: +75% tra il 2022 e il 2023. Questa crescita deriva ovviamente anche dall'uso sempre più intenso che le aziende fanno del cloud, ma non solo da questo.

Focalizzazione sul cloud

CrowdStrike sottolinea la crescita dei cosiddetti "cloud conscious adversary", ossia threat actor che sono consapevoli della possibilità di compromettere i workload in cloud e utilizzano questa conoscenza per abusare delle caratteristiche uniche del cloud per i propri scopi. Sono in sostanza attaccanti che si specializzano sempre più nella violazione dei sistemi cloud, ben sapendo che sono sempre più importanti per le imprese e che contengono sempre più spesso dati e risorse preziosi.

Ovviamente anche prima del 2023 i threat actor attaccavano il cloud ma oggi, spiega Luca Nilo Livrieri, "Ci sono attaccanti che hanno specificamente colto come avere abilità e skill specifiche per compromettere workload cloud diventi un elemento distintivo nel panorama criminale. In un ecosistema criminale che ha sempre più specializzazioni, il cloud oggi rappresenta l'ambito di gruppi criminali specifici".

Cambia di conseguenza la natura degli attacchi al cloud. L'aumento generico di incidenti cyber che hanno coinvolto sistemi cloud va "spacchettato" in due dinamiche diverse: gli attacchi "cloud agnostic" e quelli "cloud conscious". Nei primi - che sono aumentati anno su anno del 60% - gli attaccanti non si sono resi conto di aver violato sistemi in cloud o non hanno fatto leva su caratteristiche specifiche del cloud, nei secondi - cresciuti del 110% - invece sì.

Il problema di fondo dell'IT moderna è che per le aziende non è mai facile gestire la sicurezza del cloud. "È un tema che apre tanti scenari - spiega Luca Nilo Livrieri - a partire dal fatto che i principali interlocutori da coinvolgere, ossia i team di sviluppo e quelli di sicurezza, sono separati, hanno visioni diverse e fanno fatica a collaborare".

Oggi in ambito cloud le forme più popolari di sviluppo sono basate su microservizi e tecniche DevOps e sono potenzialmente "problematiche" per la cybersecurity. "Ma nel quotidiano degli sviluppatori la sicurezza non è certamente il tema principale - ricorda il manager CrowdStrike - e servono opere di evangelizzazione per favorire il dialogo tra sviluppo e sicurezza e per capire in quali fasi dello sviluppo si può inserire la cybersecurity".

D'altronde sarebbe sbagliato concentrarsi solo sulla parte sviluppo e ignorare la gestione della parte infrastrutturale vera e propria del cloud. Qui le cose sono apparentemente più semplici perché gli strumenti di gestione della security posture nel cloud in fondo non mancano. Ma il tema resta caldo perché "C'è comunque molta confusione - spiega Nilo Livrieri - anche da parte di chi vende cloud security e servizi cloud. Secondo noi si deve cambiare approccio: non trattare il cloud come se fosse un mondo a sé stante ma come estensione ormai naturale dell'infrastruttura IT di una impresa".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

f.p.

f.p.