Cyber security: i server della PA sono troppo a rischio

CERT-AGID indica che serve uno svecchiamento del parco software delle PA centrali e locali: così com'è, è troppo ricco di vecchie vulnerabilità mai risolte

"I dati emersi evidenziano una situazione preoccupante sullo stato di salute dei sistemi della Pubblica Amministrazione, con server e applicativi molto obsoleti". A indicarlo non è un osservatore qualsiasi ma direttamente il CERT-AGID, ossia il Computer Emergency Response Team dell'Agenzia per l'Italia Digitale. Lo afferma dopo aver condotto un'analisi più qualitativa che quantitativa e mirata, ma comunque interessante per capire quanto i prossimi interventi sul digitale pubblico debbano essere incisivi, in quanto a cyber security. "Bisogna necessariamente adeguarsi a standard di sicurezza più elevati", spiega infatti il CERT-AGID, pensando soprattutto al ransomware ma non unicamente a quello.

CERT-AGID è partito da uno strumento a disposizione di tutti e che spesso viene usato per valutare lo stato di vulnerabilità in rete: Shodan, il motore di ricerca che scandaglia Internet alla ricerca di nodi IP raggiungibili. Per ogni nodo, Shodan tra l'altro cerca di elencare le vulnerabilità note dei componenti software che quel nodo espone in rete. Sono informazioni già utili a scatenare un attacco: si trova il nodo, si valuta quali moduli software "deboli" espone, si cerca di sfruttare questi potenziali punti di accesso per violare il nodo.

Per capire quali server delle Pubbliche Amministrazioni fossero potenzialmente penetrabili, CERT-AGID è partito da un elenco ufficiale di domini Internet delle PA centrali e locali. Dai domini registrati - circa 22 mila - è arrivato a un totale di 401.532 sottodomini analizzabili. I domini e sottodomini censiti sono stati "convertiti" in indirizzi IP tramite query DNS, arrivando a un elenco di 62.749 indirizzi IP - ossia server - che li gestiscono. O meglio, per la precisione, dei domini e sottodomini che è stato possibile "risolvere" via DNS. Usando Shodan, è stato possibile associare a ciascun indirizzo IP le sue vulnerabilità potenziali.

Parliamo di vulnerabilità "potenziali" e non effettive perché Shodan le identifica in maniera logica ma anche molto basica. Per ogni server identifica i componenti software esposti - quindi raggiungibili tanto da Shodan quanto da eventuali attaccanti - e le loro versioni. Per ogni coppia software-versione scoperta, indica le vulnerabilità note. Shodan però non indica, perché non può saperlo, se queste vulnerabilità sono di fatto innocue perché non sfruttabili su quel server, per altri dettagli della configurazione sua o della sua rete, o se sono rese innocue dall'uso di device di protezione che non può o sa analizzare, come ad esempio gli IPS. I dati raccolti da CERT-AGID sono quindi solo indicativi di uno scenario generale.

Parliamo di vulnerabilità "potenziali" e non effettive perché Shodan le identifica in maniera logica ma anche molto basica. Per ogni server identifica i componenti software esposti - quindi raggiungibili tanto da Shodan quanto da eventuali attaccanti - e le loro versioni. Per ogni coppia software-versione scoperta, indica le vulnerabilità note. Shodan però non indica, perché non può saperlo, se queste vulnerabilità sono di fatto innocue perché non sfruttabili su quel server, per altri dettagli della configurazione sua o della sua rete, o se sono rese innocue dall'uso di device di protezione che non può o sa analizzare, come ad esempio gli IPS. I dati raccolti da CERT-AGID sono quindi solo indicativi di uno scenario generale.

Veniamo, quindi, ai numeri. Sui server esaminati, CERT-AGID ha trovato ben 495.762 vulnerabilità. Si possono classificare secondo l'indice CVSS (Common Vulnerability Scoring System) a cinque livelli di pericolosità crescente (None, Low, Medium, High, Critical). Seguendo questa impostazione, la gran parte (75%) delle vulnerabilità trovate è di livello Medio, poi seguono quelle di livello Alto (15%), Basso (8%), Critico (2%).

Il problema è che le vulnerabilità peggiori sono anche le più concentrate. Se un server ha almeno una vulnerabilità critica, allora in effetti ne ha mediamente tre. Se non ne ha nessuna critica ma ne ha almeno una di livello High, allora in realtà ne ha mediamente quattro. I server più seriamente vulnerabili sono quindi una quota contenuta - il 18% del totale, tra vulnerabilità High e Critical - ma quei pochi sono particolarmente "bucabili".

Il 18% di 62.749 server è comunque un numero significativo: 11.294 macchine. Abbastanza per far affermare al CERT-AGID che "Risulta difficile credere che ognuno di essi non sia stato aggiornato solo per questioni tecnologiche. È probabile invece che questi server siano, per molti aspetti, facilmente aggiornabili". Le vulnerabilità quindi restano perché non c'è abbastanza attenzione al patching. Un campanello di allarme che in effetti suona da parecchio tempo. E non solo per la PA.

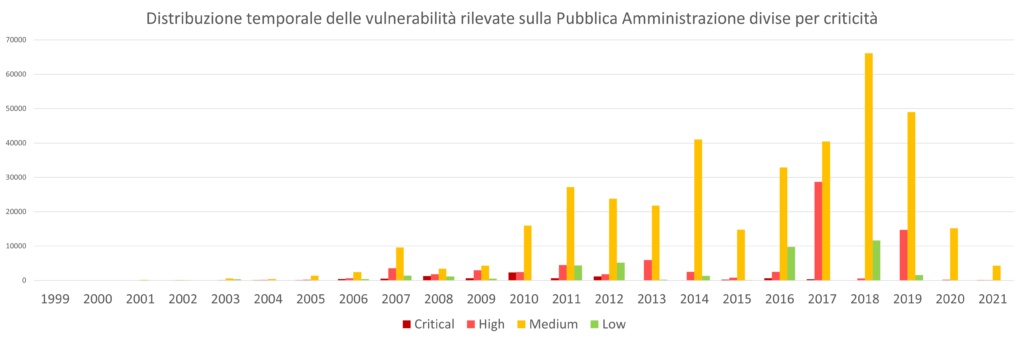

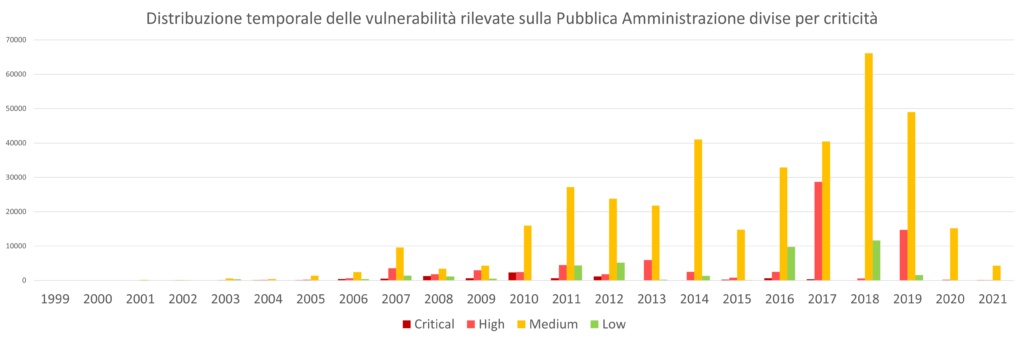

Già, perché le vulnerabilità più serie rilevate con Shodan sono parecchio datate. E quindi facilmente risolvibili. Le vulnerabilità Critical scoperte datano principalmente agli anni 2008, 2010 e 2012. Quelle categorizzate come High fanno riferimento soprattutto agli anni 2007, 2011, 2013, 2017 e 2019. CERT-AGID ha rilevato vulnerabilità critiche che datano sino al 1999. E ben una settantina di vulnerabilità High scoperte tra il 2000 e il 2001. "Ancora una volta il tallone di Achille della Pubblica Amministrazione sembra essere la mancata pianificazione dei processi di aggiornamento del software utilizzato", spiegano i ricercatori. Sottolineando che "basterebbe uno sforzo semplice per migliorare notevolmente la situazione".

Già, perché le vulnerabilità più serie rilevate con Shodan sono parecchio datate. E quindi facilmente risolvibili. Le vulnerabilità Critical scoperte datano principalmente agli anni 2008, 2010 e 2012. Quelle categorizzate come High fanno riferimento soprattutto agli anni 2007, 2011, 2013, 2017 e 2019. CERT-AGID ha rilevato vulnerabilità critiche che datano sino al 1999. E ben una settantina di vulnerabilità High scoperte tra il 2000 e il 2001. "Ancora una volta il tallone di Achille della Pubblica Amministrazione sembra essere la mancata pianificazione dei processi di aggiornamento del software utilizzato", spiegano i ricercatori. Sottolineando che "basterebbe uno sforzo semplice per migliorare notevolmente la situazione".

Anche perché non ci sono settori della PA più o meno virtuosi di altri: il problema è generalizzato. La distribuzione delle vulnerabilità tra i server della PA centrale, delle PA locali e dei comparti Istruzione e Sanità è sostanzialmente identica. Quindi tutti gli ambiti sono sensibili allo stesso modo. E non vi sono variazioni significative nemmeno tra Nord, Centro e Sud. "In questo momento tutta la Pubblica Amministrazione presenta lo stesso, omogeneo, livello di rischio", sottolinea CERT-AGID. Quantomeno, c'è ampio spazio per migliorare svecchiando le infrastrutture.

CERT-AGID è partito da uno strumento a disposizione di tutti e che spesso viene usato per valutare lo stato di vulnerabilità in rete: Shodan, il motore di ricerca che scandaglia Internet alla ricerca di nodi IP raggiungibili. Per ogni nodo, Shodan tra l'altro cerca di elencare le vulnerabilità note dei componenti software che quel nodo espone in rete. Sono informazioni già utili a scatenare un attacco: si trova il nodo, si valuta quali moduli software "deboli" espone, si cerca di sfruttare questi potenziali punti di accesso per violare il nodo.

Per capire quali server delle Pubbliche Amministrazioni fossero potenzialmente penetrabili, CERT-AGID è partito da un elenco ufficiale di domini Internet delle PA centrali e locali. Dai domini registrati - circa 22 mila - è arrivato a un totale di 401.532 sottodomini analizzabili. I domini e sottodomini censiti sono stati "convertiti" in indirizzi IP tramite query DNS, arrivando a un elenco di 62.749 indirizzi IP - ossia server - che li gestiscono. O meglio, per la precisione, dei domini e sottodomini che è stato possibile "risolvere" via DNS. Usando Shodan, è stato possibile associare a ciascun indirizzo IP le sue vulnerabilità potenziali.

Parliamo di vulnerabilità "potenziali" e non effettive perché Shodan le identifica in maniera logica ma anche molto basica. Per ogni server identifica i componenti software esposti - quindi raggiungibili tanto da Shodan quanto da eventuali attaccanti - e le loro versioni. Per ogni coppia software-versione scoperta, indica le vulnerabilità note. Shodan però non indica, perché non può saperlo, se queste vulnerabilità sono di fatto innocue perché non sfruttabili su quel server, per altri dettagli della configurazione sua o della sua rete, o se sono rese innocue dall'uso di device di protezione che non può o sa analizzare, come ad esempio gli IPS. I dati raccolti da CERT-AGID sono quindi solo indicativi di uno scenario generale.

Parliamo di vulnerabilità "potenziali" e non effettive perché Shodan le identifica in maniera logica ma anche molto basica. Per ogni server identifica i componenti software esposti - quindi raggiungibili tanto da Shodan quanto da eventuali attaccanti - e le loro versioni. Per ogni coppia software-versione scoperta, indica le vulnerabilità note. Shodan però non indica, perché non può saperlo, se queste vulnerabilità sono di fatto innocue perché non sfruttabili su quel server, per altri dettagli della configurazione sua o della sua rete, o se sono rese innocue dall'uso di device di protezione che non può o sa analizzare, come ad esempio gli IPS. I dati raccolti da CERT-AGID sono quindi solo indicativi di uno scenario generale.Veniamo, quindi, ai numeri. Sui server esaminati, CERT-AGID ha trovato ben 495.762 vulnerabilità. Si possono classificare secondo l'indice CVSS (Common Vulnerability Scoring System) a cinque livelli di pericolosità crescente (None, Low, Medium, High, Critical). Seguendo questa impostazione, la gran parte (75%) delle vulnerabilità trovate è di livello Medio, poi seguono quelle di livello Alto (15%), Basso (8%), Critico (2%).

Un occhio ai singoli server

Però è più interessante vedere come le vulnerabilità sono distribuite tra i singoli server. Così si scopre che il 79% dei server della Pubblica Amministrazione non espone vulnerabilità, quindi è sostanzialmente "solido" di fronte agli attacchi conosciuti. Una quota irrilevante (lo 0,4%, un server su 250) ha almeno una vulnerabilità di livello Basso, il 3% ne ha almeno una di livello Medio, per i livelli Alto e Critico le percentuali salgono al 14% e al 4%.Il problema è che le vulnerabilità peggiori sono anche le più concentrate. Se un server ha almeno una vulnerabilità critica, allora in effetti ne ha mediamente tre. Se non ne ha nessuna critica ma ne ha almeno una di livello High, allora in realtà ne ha mediamente quattro. I server più seriamente vulnerabili sono quindi una quota contenuta - il 18% del totale, tra vulnerabilità High e Critical - ma quei pochi sono particolarmente "bucabili".

Il 18% di 62.749 server è comunque un numero significativo: 11.294 macchine. Abbastanza per far affermare al CERT-AGID che "Risulta difficile credere che ognuno di essi non sia stato aggiornato solo per questioni tecnologiche. È probabile invece che questi server siano, per molti aspetti, facilmente aggiornabili". Le vulnerabilità quindi restano perché non c'è abbastanza attenzione al patching. Un campanello di allarme che in effetti suona da parecchio tempo. E non solo per la PA.

Già, perché le vulnerabilità più serie rilevate con Shodan sono parecchio datate. E quindi facilmente risolvibili. Le vulnerabilità Critical scoperte datano principalmente agli anni 2008, 2010 e 2012. Quelle categorizzate come High fanno riferimento soprattutto agli anni 2007, 2011, 2013, 2017 e 2019. CERT-AGID ha rilevato vulnerabilità critiche che datano sino al 1999. E ben una settantina di vulnerabilità High scoperte tra il 2000 e il 2001. "Ancora una volta il tallone di Achille della Pubblica Amministrazione sembra essere la mancata pianificazione dei processi di aggiornamento del software utilizzato", spiegano i ricercatori. Sottolineando che "basterebbe uno sforzo semplice per migliorare notevolmente la situazione".

Già, perché le vulnerabilità più serie rilevate con Shodan sono parecchio datate. E quindi facilmente risolvibili. Le vulnerabilità Critical scoperte datano principalmente agli anni 2008, 2010 e 2012. Quelle categorizzate come High fanno riferimento soprattutto agli anni 2007, 2011, 2013, 2017 e 2019. CERT-AGID ha rilevato vulnerabilità critiche che datano sino al 1999. E ben una settantina di vulnerabilità High scoperte tra il 2000 e il 2001. "Ancora una volta il tallone di Achille della Pubblica Amministrazione sembra essere la mancata pianificazione dei processi di aggiornamento del software utilizzato", spiegano i ricercatori. Sottolineando che "basterebbe uno sforzo semplice per migliorare notevolmente la situazione".Anche perché non ci sono settori della PA più o meno virtuosi di altri: il problema è generalizzato. La distribuzione delle vulnerabilità tra i server della PA centrale, delle PA locali e dei comparti Istruzione e Sanità è sostanzialmente identica. Quindi tutti gli ambiti sono sensibili allo stesso modo. E non vi sono variazioni significative nemmeno tra Nord, Centro e Sud. "In questo momento tutta la Pubblica Amministrazione presenta lo stesso, omogeneo, livello di rischio", sottolinea CERT-AGID. Quantomeno, c'è ampio spazio per migliorare svecchiando le infrastrutture.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Abbonati alla rivista ImpresaCity Magazine e ricevi la tua copia.

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 06

Il futuro della virtualizzazione: Red Hat OpenShift Virtualization

Feb 19

Commvault SHIFT 2026

Feb 26

Summit OVHcloud 2026 - Roma

Mar 05

Summit OVHcloud 2026 - Milano

Apr 17

Portare l’AI oltre la sperimentazione con OpenShift AI

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

f.p.

f.p.