Rischio cyber security per il settore Oil&Gas

Uno studio del Governo USA segnala che il mondo Oil&Gas è troppo vulnerabile ad attacchi cyber sempre più mirati e pericolosi.

Le infrastrutture collegate al settore energia sono da sempre considerate critiche dal punto di vista della sicurezza, anche cyber. Il conflitto russo-ucraino ha mostrato agli europei quanto il suo "corretto" - in molti sensi - funzionamento sia cruciale per i cittadini e le imprese. E ha anche mostrato che le infrastrutture energetiche sono un asset molto interessante per chi voglia attaccare aziende private e anche nazioni.

Ora uno studio di una agenzia del Governo USA - il GAO, Government Accountability Office - si è concentrato sulla vulnerabilità delle piattaforme offshore del mondo Oil&Gas. Strutture di cui non si parla molto ma che sono essenziali: gli USA ne contano circa 1.600, che forniscono il 62% della produzione petrolifera federale e il 20% di quella di gas naturale.

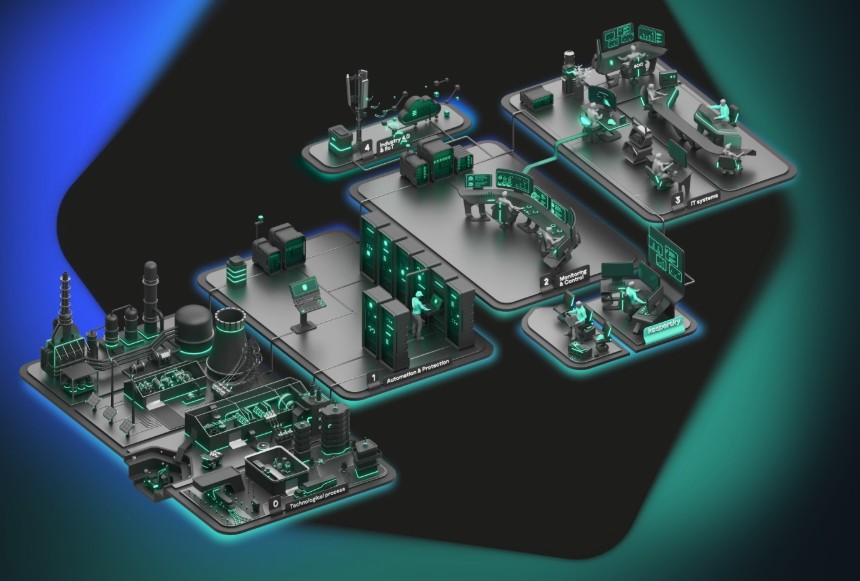

Il funzionamento delle piattaforme e in generale dell'infrastruttura Oil&Gas si basa su tecnologie OT che controllano macchinari fisici. Queste componenti sono vulnerabili a cyber attacchi, che quindi possono causare malfunzionamenti importanti e persino eventi catastrofici a livello fisico e ambientale. Per questo la messa in cyber sicurezza degli impianti è una priorità del Governo, anche se gli impianti sono di proprietà privata.

Il GAO ha condotto una valutazione dello stato di sicurezza delle piattaforme Oil&Gas, verificando e razionalizzando i dati raccolti nell'ambito di analisi simili di altri enti federali USA. Si tratta di un auditing ufficiale vero e proprio, tiene a sottolineare il GAO, perché è stato condotto secondo i criteri previsti dal Governo USA. Le sue valutazioni sono in realtà estendibili, come principi generali, all'ambito Oil&Gas di qualsiasi nazione.

Il GAO ha innanzitutto identificato i threat actor che non solo possono attaccare le infrastrutture Oil&Gas, ma lo hanno anche già fatto o hanno minacciato esplicitamente di farlo. In prima fila ci sono gli Stati-nazione: Russia, Cina e Iran hanno già condotto azioni ostili contro impianti Oil&Gas. La Cina ha ad esempio condotto una campagna di phishing mirato che ha "bucato" 13 operatori Oil&Gas statunitensi. L'Iran è considerato responsabile del noto attacco a Saudi Aramco che ha messo fuori uso 13 mila postazioni. Gli attacchi russi all'infrastruttura energetica ucraina sono noti da anni.

Anche altri tipi di attaccanti sono da considerare attentamente, per il GAO: i gruppi di hacking ostile che agiscono per motivi economici (e che hanno condotto attacchi come quello a Colonial Pipeline), gli hacktivist stile Anonymous, gli "insider" che mettono fuori uso sistemi per vendetta o semplicemente per incompetenza o errore. Il GAO segnala ad esempio il caso di un dipendente scontento che nel 2009 ha disabilitato i sistemi di controllo delle perdite di petrolio per tre piattaforme offshore californiane.

Un nuovo scenario per l'OT

Gli attacchi cyber alle infrastrutture Oil&Gas sono sempre più frequenti perché sistemi OT che una volta erano isolati da qualsiasi connessione sono ora, invece, collegati a Internet. Questo rende possibili varie forme di attacco, di cui in particolare - secondo le rilevazioni del GAO - quattro sono più efficaci di altre. La prima è raggiungere direttamente, via Internet, i sistemi OT "connessi" di controllo, per impadronirsene o per installarvi malware. È poi possibile inserirsi nella supply chain dello sviluppo delle piattaforme software di controllo ICS (Industrial Control Systems) o di prodotti hardware, per manipolarla e modificare le piattaforme e i prodotti stessi a vantaggio di future intrusioni e attacchi.

Lato più IT, è poi possibile raggiungere i sistemi industriali "passando" attraverso postazioni IT di cui si è preso il controllo attraverso azioni di phishing mirato. Infine, spesso gli attaccanti sfruttano le vulnerabilità delle VPN che vengono usate per proteggere l'accesso da remoto ai sistemi industriali.

Questi attacchi sono possibili ed efficaci perché il mondo Oil&Gas fa fatica a prevenirli. Innanzitutto per una generale poca attenzione - almeno sinora - del mondo OT a pratiche di cyber security che nel mondo IT sono invece ampiamente consolidate. Parliamo di cifratura, autenticazione, gestione delle patch e delle configurazioni corrette dei sistemi.

Molti problemi sono poi collegati alla concezione "storica" dei sistemi OT. Quelli che oggi possiamo considerare come legacy, ma che sono ancora ampiamente diffusi, non sono stati progettati per essere connessi in rete e men che meno a una rete globale come Internet. Ricevono comandi da remoto, ma non sono in grado di verificare che questi comandi arrivino da un utente lecito. E nemmeno ne tengono un log storico, che aiuterebbe a identificare attività malevole. Si basano poi spesso su sistemi operativi datati, le cui vulnerabilità non sono più affrontate e risolte.

Terzo fattore critico: in generale nessuno vuole mettere offline un sistema OT a meno che non sia veramente indispensabile. E con buona ragione, non per pigrizia: i dispositivi OT devono restare attivi perché supportano tutta l'operatività di una infrastruttura Oil&Gas, che non dovrebbe - in teoria - fermarsi mai. Ma tenere sistemi OT sempre attivi impedisce di intervenire su di essi per applicare patch e risolvere vulerabilità, il che certamente non è un bene.

In questo scenario il problema principale, spiega il GAO, è che le conseguenze degli attacchi cyber ai sistemi OT possono farsi - e si stanno facendo - sempre più gravi. Oggi il rischio non è solo quello di perdere denaro e produttività perché magari si è stati colpiti da un ransomware particolarmente insidioso. Il pericolo più grave è che la manipolazione dei sistemi OT provochi danni fisici alle persone e all'ambiente. In questo senso ci sono molte lezioni (negative) da imparare guardando ai numerosi attacchi cyber che la Russia ha condotto per anni contro l'infrastruttura energetica ucraina. Arrivando a bloccare raffinerie, togliere corrente a intere cittadine, impedire agli operatori di ripristinare fisicamente i sistemi.

Dal rischio OT al disastro ambientale

Il passo successivo, avvisa il GAO, è che un attacco cyber provochi un nuovo caso Deepwater Horizon. La piattaforma nel 2010 esplose e affondò, causando la morte di 11 persone e la perdita in mare di quasi 5 milioni di barili di petrolio. Un disastro causato anche dal malfunzionamento di un sistema OT: il blowout preventer (BOP), il dispositivo antieruzione pensato per impedire che, durante una trivellazione, il greggio estratto esca dal pozzo in maniera incontrollata.

Ricreare un disastro del genere con un cyber attacco ai sistemi OT non è affatto impossibile a priori. E questa possibilità, forse remota ma comunque concreta, si scontra per il GAO col fatto che gli enti pubblici e le aziende private che presiedono alla sicurezza delle infrastrutture Oil&Gas fanno troppo poco per affrontare e risolvere le vulnerabilità potenziali dei sistemi OT.

È una questione culturale più che tecnica, legata alle abitudini di un mondo che si trova troppo rapidamente connesso a Internet e ai suoi pericoli (peraltro crescenti). La strada da seguire per chi opera nel mondo Oil&Gas però è chiara, spiega il GAO, perché si basa sulle esperienze già fatte nel mondo IT. Una strada che prima di tutto prevede una analisi dei rischi per i singoli sistemi, la definizione conseguente di una strategia di messa in sicurezza, la definizione precisa di ruoli e responsabilità lato security, il monitoraggio continuo del buon funzionamento di questa strategia.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

f.p.

f.p.