Cosa si intende per architetture SASE e perché rivoluzioneranno la protezione aziendale

Introdotto nel 2019 da Gartner, l’acronimo SASE sale alla ribalta come approccio vincente nella gestione della rete fuori dal perimetro aziendale e della sicurezza di dati ed endpoint.

Il suo destino è stato scritto in The Future of Network Security Is in the Cloud, il report di Gartner che ha previsto che entro il 2024 il 40% delle aziende nel mondo svilupperà progetti SASE. L’acronimo di Secure Access Service Edge è stato introdotto proprio da Gartner nel 2019 e ora sembra che il suo momento sia arrivato.

Previsione facile da farsi, vista la definitiva consacrazione delle nuove modalità di interazione da remoto con la rete aziendale e la “morte” definitiva del perimetro aziendale. Secondo le analisi di ResearchAndMarkets, a un CAGR previsto del 36,4% il mercato complessivo delle soluzioni SASE potrebbe raggiungere gli 11,3 miliardi di dollari entro il 2028. Ma anche le previsioni meno ottimistiche convergono su un CAGR in un intorno del 25% e un valore di mercato relativo al 2021 di circa 4 miliardi di dollari.

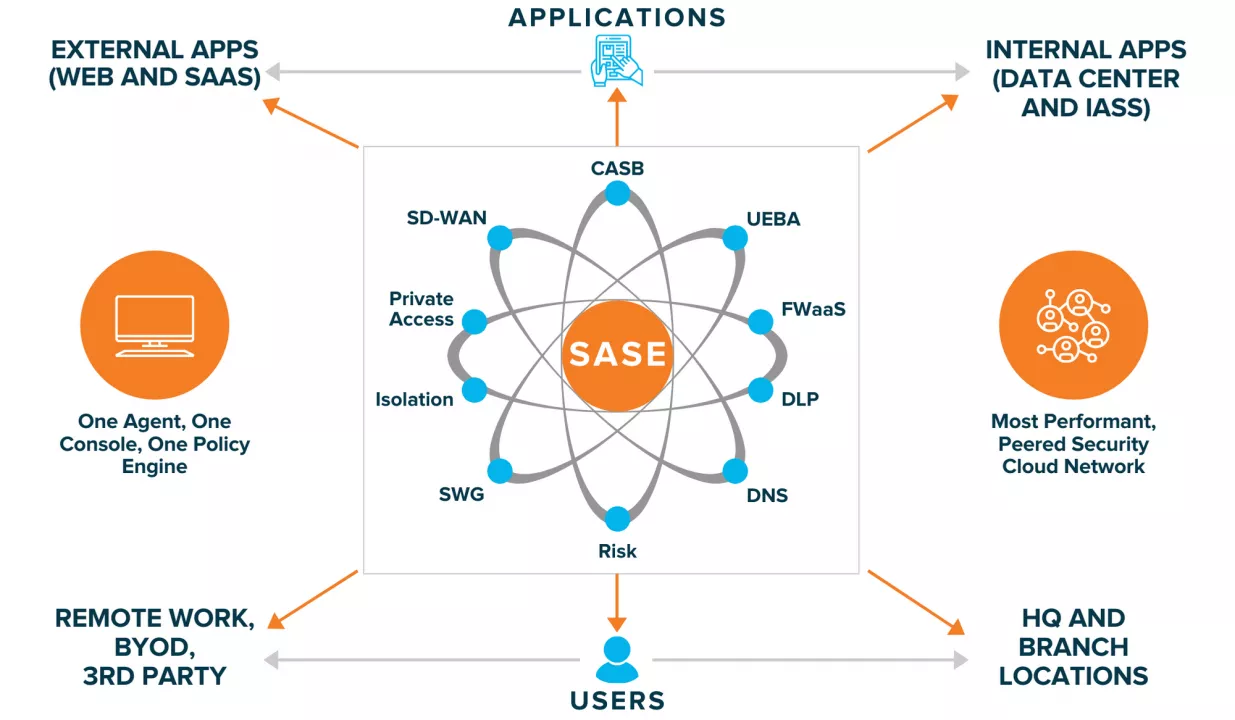

Per definizione, Secure Access Service Edge è un’architettura cloud-based che distribuisce (contemporaneamente) servizi di rete e di protezione con l’obiettivo di proteggere utenti, applicazioni e dati indipendentemente da dove sono posizionati.

Nato in tempi non (così) sospetti, l’approccio SASE si sta rivelando l’ideale per le condizioni della nuova normalità. I principi di base si intuiscono facilmente: rete e sicurezza garantite e svincolate dal perimetro aziendale e architetture di rete security first. Ovvero una unificazione e gestione centralizzata dei servizi di rete che non può prescindere da una adeguata protezione. D’altronde, di fronte ad architetture distribuite e dati in transizione al di fuori dalla rete interna, i firewall hardware posti all’interno dei data center aziendali possono ben poco, così come mostrano tutti i loro limiti anche le soluzioni di protezione basate sui modelli tradizionalmente client-server.

Morte del perimetro di rete

L’approccio classico presupponeva che le applicazioni e gli utenti si trovassero all'interno del perimetro della rete, il che sappiamo non essere più vero. Di conseguenza, il perimetro di rete non esiste più, ed è necessario affrontare il controllo degli accessi, la protezione dei dati e la protezione dalle minacce da un punto di vista nuovo. Insomma, firewall, gateway, tool di prevenzione della perdita di dati (DLP) e piattaforme CASB non sono più funzionali.

La promessa di SASE è di garantire tutte le funzionalità di rete e di sicurezza necessarie, esclusivamente sotto forma di servizi cloud. Successivamente alla sua implementazione, gli utenti si connettono inizialmente ai servizi SASE per accedere e utilizzare applicazioni e dati in perfetta coerenza con le policy di sicurezza. Da segnalare solo che l’Edge di Secure Access Service Edge non è quello inteso come la “periferia della rete aziendale”, ma si riferisce a qualsiasi infrastruttura hardware a cui accedono gli utenti aziendali, tipicamente il data center del cloud provider.

Da cosa è composta un’architettura SASE

Un'architettura SASE deve occuparsi di identificare utenti e dispositivi, applicare controlli di sicurezza basati su criteri definiti e fornire un accesso sicuro alle applicazioni o ai dati. In particolare, l’architettura si sviluppa secondo alcune caratteristiche e componenti di base da cui non si può prescindere. Si tratta, in particolare, di una serie di microservizi per la protezione cloud-native distribuiti attraverso un’unica piattaforma che prendono il nome di SSE, Security Service Edge. Non possono mancare il tool di ispezione del traffico crittografato SSL/TLS, un proxy per il monitoraggio del traffico (Next-Generation Secure Web Gateway) e un firewall as a Service (FWaaS). È disponibile, inoltre, l’integrazione via API con servizi Cloud Access Security Broker (CASB), il monitoraggio continuo della sicurezza dell’infrastruttura IaaS su cloud pubblico (Cloud Security Posture Management), la protezione avanzata dei dati in movimento e inattivi (modulo DLP), e delle minacce (ATP).

Si tratta, in particolare, di una serie di microservizi per la protezione cloud-native distribuiti attraverso un’unica piattaforma che prendono il nome di SSE, Security Service Edge. Non possono mancare il tool di ispezione del traffico crittografato SSL/TLS, un proxy per il monitoraggio del traffico (Next-Generation Secure Web Gateway) e un firewall as a Service (FWaaS). È disponibile, inoltre, l’integrazione via API con servizi Cloud Access Security Broker (CASB), il monitoraggio continuo della sicurezza dell’infrastruttura IaaS su cloud pubblico (Cloud Security Posture Management), la protezione avanzata dei dati in movimento e inattivi (modulo DLP), e delle minacce (ATP).

Ancora, completano il bouquet i tool di condivisione delle informazioni sulle minacce e l’integrazione con i sistemi di protezione degli end point di tipo D&R, SIEM (Security Information and Event Management) e SOAR (Security Orchestration, Automation and Response). Infine, si protegge l’accesso alla rete in modalità zero trust (ZTNA) e si supportano i servizi degli uffici locali in (SD-WAN).

I vantaggi di un’architettura SASE

Posto che un’architettura SASE si dimostra ormai necessaria più che opportuna, veniamo ai vantaggi, più o meno evidenti, che ne porterebbe l’adozione. La flessibilità che deriva da una soluzione cloud-based è uno dei vantaggi evidenti, insieme a una maggiore protezione dagli attacchi di endpoint, infrastrutture e dati. Grazie all’utilizzo di un’unica piattaforma applicativa si riduce la complessità di gestione dell’hardware, che non è previsto, e del software, con una evidente ricaduta positiva sui costi.

Inoltre, a questo proposito, sempre utile sottolineare che la virata verso una fruizione a servizio abbatte il capex a favore di un opex ben più gestibile a livello di bilancio. Infine, i vendor specializzati sottolineano l’incremento delle performance e la garanzia di una bassa latenza. Proprio quest’ultima è certamente la peculiarità più apprezzata e pressoché impossibile da raggiungere da tradizionali sistemi di protezione di rete basati sull’hardware.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Valerio Mariani

Valerio Mariani