Tutto esaurito alla doppia tappa italiana della

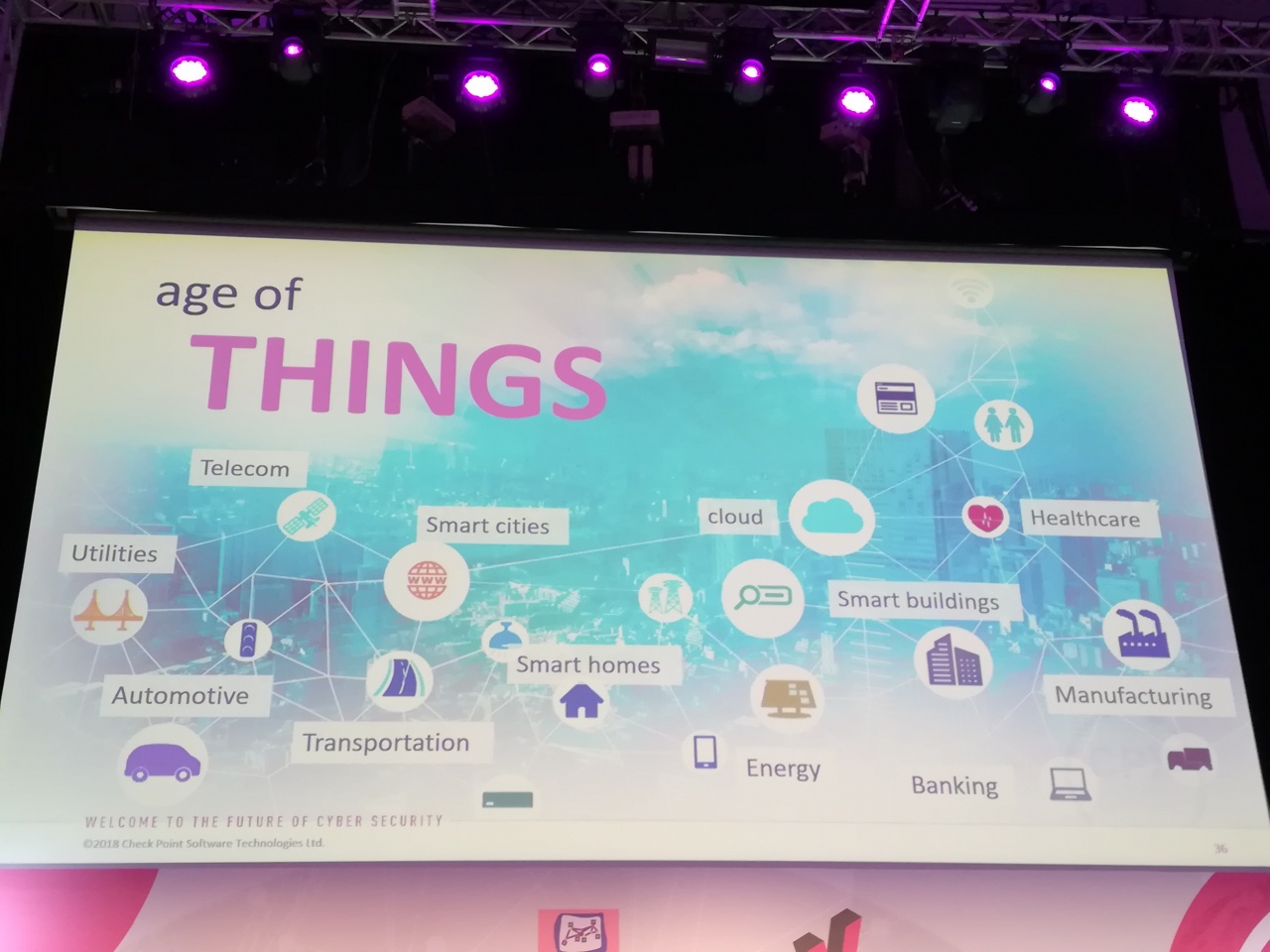

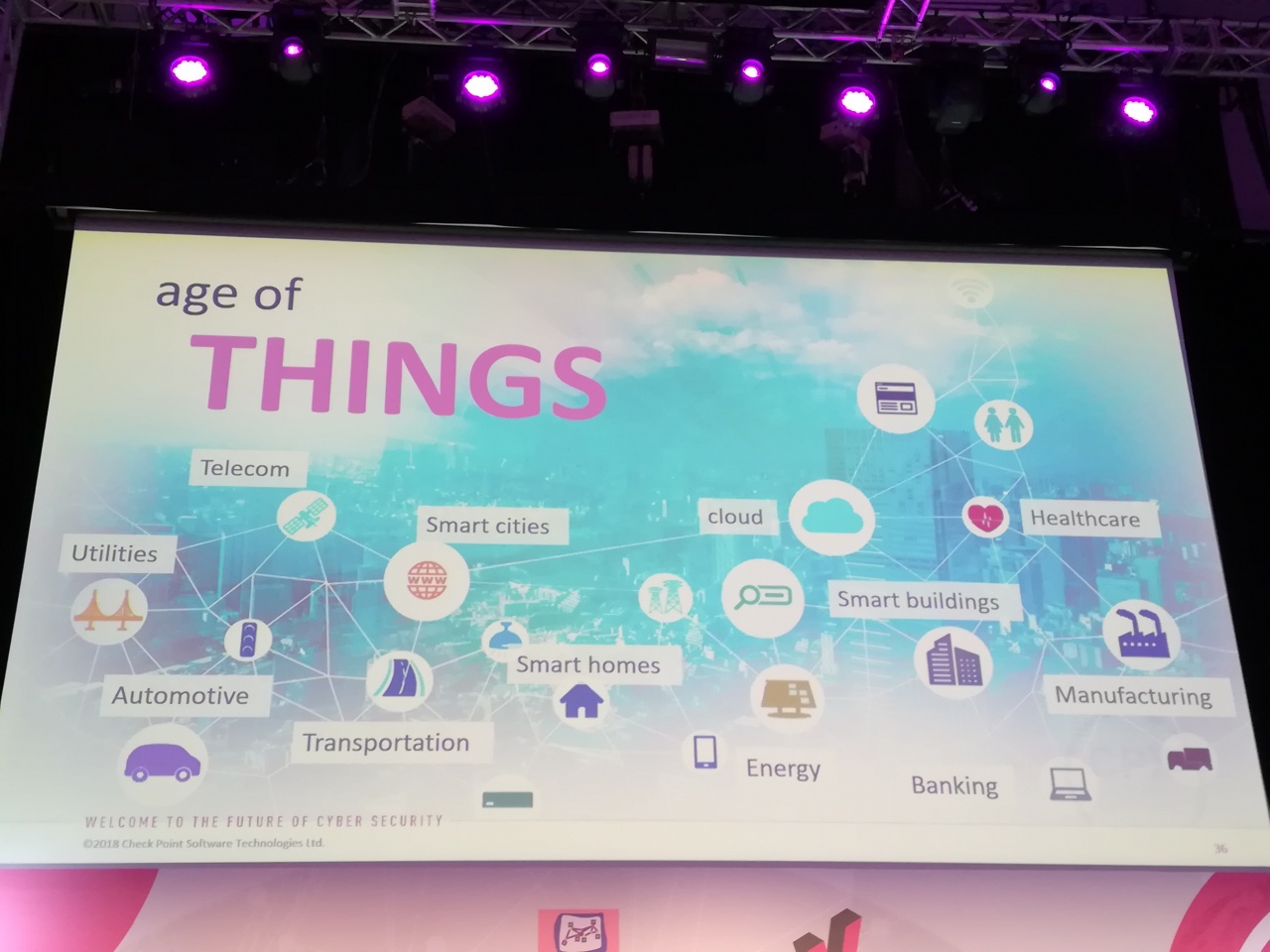

Check Point Experience, l’evento organizzato a Milano e a Roma dallo specialista israeliano di cybersecurity per discutere con clienti, partner e prospect delle migliori strategie da implementare per riuscire a contrastare le sofisticate minacce informatiche di quinta generazione, quelle capaci di aggirare la tradizionale protezione delle reti, degli ambienti mobile, del cloud e dell'IoT.

A fare gli onori di casa sono stati

Roberto Pozzi, Regional Director Southern Europe di Check Point Software Technologies, e

Marco Urciuoli, Country Manager Italy di Check Point, che dal palco della CPX hanno subito messo in guardia la platea degli oltre 600 partecipanti sui pericoli insiti nel contesto tecnologico in cui vivono, rimarcando come oggi tutti siano potenzialmente a rischio.

Velocità d’innovazione e pervasività della tecnologia facilitano le attività malevole dei cyber criminali, capaci di modificare continuamente le tecniche di attacco sfruttando vettori a spettro sempre più ampio. Una situazione talmente grave da aver spinto il World Economic Forum a inserire gli attacchi informatici al terzo posto della classifica dei cinque maggiori rischi globali del 2018, subito dopo gli eventi climatici estremi e i disastri naturali. Un posizionamento da podio che getta piena luce su un fenomeno dall’impatto ormai fuori controllo e che a tutti gli attori in gioco chiede con urgenza soluzioni più efficaci, se non definitive.

Roberto Pozzi, Regional Director Southern Europe di Check Point Software Technologies

Roberto Pozzi, Regional Director Southern Europe di Check Point Software Technologies

L’importanza della prevenzione in real time

“Negli anni le minacce sono cresciute in termini di numero e di potenzialità distruttiva” conferma Urciuoli dal palco, ripercorrendo la storia degli attacchi informatici dagli anni ’80 ad oggi: dalla prima generazione costituita dai virus (contrastati dagli antivirus) alla seconda generazione di attacchi via Internet degli anni ’90 (disinnescati tramite firewall), per poi passare alla terza generazione costituita dal malware applicativo dei primi anni 2000 (neutralizzati dai sistemi di Intrusion Detection prima e Intrusion Prevention poi) fino alla quarta generazione di attacchi polimorfici (contrastati dai sistemi di sandboxing e antibot). Una progressione continua recentemente sfociata nella quinta generazione di cyber minacce, quegli attacchi Mega multivettoriali capaci di sfruttare pc, cloud e smartphone simultaneamente.

Marco Urciuoli, Country Manager Italy di Check Point“Oggi il 97% delle aziende non è protetta da questo tipo di minacce. Al massimo è coperta fino alla seconda o alla terza generazione di attacchi”

Marco Urciuoli, Country Manager Italy di Check Point“Oggi il 97% delle aziende non è protetta da questo tipo di minacce. Al massimo è coperta fino alla seconda o alla terza generazione di attacchi” afferma il Country Manager, che dal palco sottolinea

l’urgenza di disporre di strumenti di prevenzione in real time, capaci di permeare tutti gli asset delle aziende, dal data center al mobile. Non solo. Per una protezione efficace contro gli attacchi di quinta generazione,

occorre fare anche leva su una threat intelligence condivisa, utilizzando possibilmente una console di management per gestire tutti gli asset e fare enforcing delle policy. “Una strategia di protezione che Check Point ha deciso di seguire nello sviluppo della architettura, abbracciando mobile, cloud e networking in un sistema di intelligenza condivisa verticalizzabile in base ai diversi mercati da indirizzare” prosegue Urciuoli.

Dietro l’angolo attende già la sesta generazione dei Nano Threats, una nuova tipologia di malware che si propaga sfruttando la forte proliferazione dei sensori IoT.

“Noi ci stiamo preparando ad affrontarla, mettendo a punto efficaci soluzioni di nano security da installare a bordo dei tantissimi oggetti connessi – spiega

Jony Fischbein, Head of Tecnical Marketing and Innovation di Check Point -.

Nano agent in grado di agire in maniera predittiva, modificando le configurazioni degli oggetti sulla base delle previsioni elaborate da una centrale di intelligenza condivisa, incaricata di segnalare come e dove il malware andrà a colpire”.

Il cloud, pilastro imprescindibile

“In tutti i contesti tecnologici resta fondamentale proteggersi in maniera predittiva, facendo leva su un’architettura che fa della threat intelligence uno dei suoi pilastri principali” spiega Urciuoli, ricordando come

l’altro punto inalienabile della cybersecurity sia oggi rappresentato dal cloud. Proprio in questo ambito Check Point ha recentemente concluso

l’acquisizione di Dome9, azienda israeliana specializzata nel campo della protezione dell’identità, dell’analisi del traffico e degli eventi in-cloud. L’operazione punta a rafforzare ulteriormente l’architettura Infinity del vendor e la sua offerta di cloud security, inserendo un utilizzo avanzato delle policy e funzionalità di protezione multicloud.

“In pratica con un'unica soluzione potremo gestire tutto, offrendo ai clienti una piattaforma di cloud security di altissimo livello” afferma

David Gubiani, Security Engineering Manager di Check Point Italia, che spiega come Dome9 andrà a integrarsi specificatamente con CloudGuard per garantire una sicurezza ancora più estesa: dalle reti agli endpoint, dai data center al cloud fino ai tanti dispositivi mobile aziendali.

Roberto Pozzi, Regional Director Southern Europe di Check Point Software Technologies

Roberto Pozzi, Regional Director Southern Europe di Check Point Software Technologies

Marco Urciuoli, Country Manager Italy di Check Point“Oggi il 97% delle aziende non è protetta da questo tipo di minacce. Al massimo è coperta fino alla seconda o alla terza generazione di attacchi” afferma il Country Manager, che dal palco sottolinea l’urgenza di disporre di strumenti di prevenzione in real time, capaci di permeare tutti gli asset delle aziende, dal data center al mobile. Non solo. Per una protezione efficace contro gli attacchi di quinta generazione, occorre fare anche leva su una threat intelligence condivisa, utilizzando possibilmente una console di management per gestire tutti gli asset e fare enforcing delle policy. “Una strategia di protezione che Check Point ha deciso di seguire nello sviluppo della architettura, abbracciando mobile, cloud e networking in un sistema di intelligenza condivisa verticalizzabile in base ai diversi mercati da indirizzare” prosegue Urciuoli. Dietro l’angolo attende già la sesta generazione dei Nano Threats, una nuova tipologia di malware che si propaga sfruttando la forte proliferazione dei sensori IoT. “Noi ci stiamo preparando ad affrontarla, mettendo a punto efficaci soluzioni di nano security da installare a bordo dei tantissimi oggetti connessi – spiega Jony Fischbein, Head of Tecnical Marketing and Innovation di Check Point -. Nano agent in grado di agire in maniera predittiva, modificando le configurazioni degli oggetti sulla base delle previsioni elaborate da una centrale di intelligenza condivisa, incaricata di segnalare come e dove il malware andrà a colpire”.

Marco Urciuoli, Country Manager Italy di Check Point“Oggi il 97% delle aziende non è protetta da questo tipo di minacce. Al massimo è coperta fino alla seconda o alla terza generazione di attacchi” afferma il Country Manager, che dal palco sottolinea l’urgenza di disporre di strumenti di prevenzione in real time, capaci di permeare tutti gli asset delle aziende, dal data center al mobile. Non solo. Per una protezione efficace contro gli attacchi di quinta generazione, occorre fare anche leva su una threat intelligence condivisa, utilizzando possibilmente una console di management per gestire tutti gli asset e fare enforcing delle policy. “Una strategia di protezione che Check Point ha deciso di seguire nello sviluppo della architettura, abbracciando mobile, cloud e networking in un sistema di intelligenza condivisa verticalizzabile in base ai diversi mercati da indirizzare” prosegue Urciuoli. Dietro l’angolo attende già la sesta generazione dei Nano Threats, una nuova tipologia di malware che si propaga sfruttando la forte proliferazione dei sensori IoT. “Noi ci stiamo preparando ad affrontarla, mettendo a punto efficaci soluzioni di nano security da installare a bordo dei tantissimi oggetti connessi – spiega Jony Fischbein, Head of Tecnical Marketing and Innovation di Check Point -. Nano agent in grado di agire in maniera predittiva, modificando le configurazioni degli oggetti sulla base delle previsioni elaborate da una centrale di intelligenza condivisa, incaricata di segnalare come e dove il malware andrà a colpire”.